Все внутренние данные от контрактов до бухгалтерии оказались зашифрованными в результате проникновения вируса. В компании рассказали, как отбиваются от группировки "Старых Гремлинов".

К четвертому февраля у компании "Сотранс" восстановлено более 80% сетевой инфраструктуры, информация извлекается из резервных копий (бэкап). По словам сотрудников предприятия, хакерская атака произошла в ночь с 25 на 26 января. "С тех пор работаем без выходных и не по восемь часов".

Предметом атаки стал не сайт, а все базы данных - продаж, остатков товара, логистики, финансовой отчетности, бухгалтерии, платежей, взаимоотношений с поставщиками и контрактов. Все данные стали зашифрованными. Собственно, вирус и относится к виду "шифровальщика".

"Сотранс" - одно из крупнейших транспортных предприятий России, ведущее деятельность с 1992 года. Направления: грузоперевозки по России, СНГ, производство полуприцепов, продажа грузовой техники, пассажирские перевозки, сервис, автозапчасти. Включена в федеральный перечень (Минтранса) системообразующих организаций транспортного комплекса. Основные мощности в Тосненском районе Ленобласти.

- Сложно представить, что у такой крупной компании нет достойной защиты, - уточнил 47news.

- Защита у нас серьезная, часть сервисов устояла. Но такие вирусы и создаются для того, чтобы ее обходить. В них вкладывают миллионы долларов.

- У вас все в бэкапе хранится?

- Вся критическая инфраструктура. Что-то восстановили с помощью данных на сайте, например, по остаткам товаров.

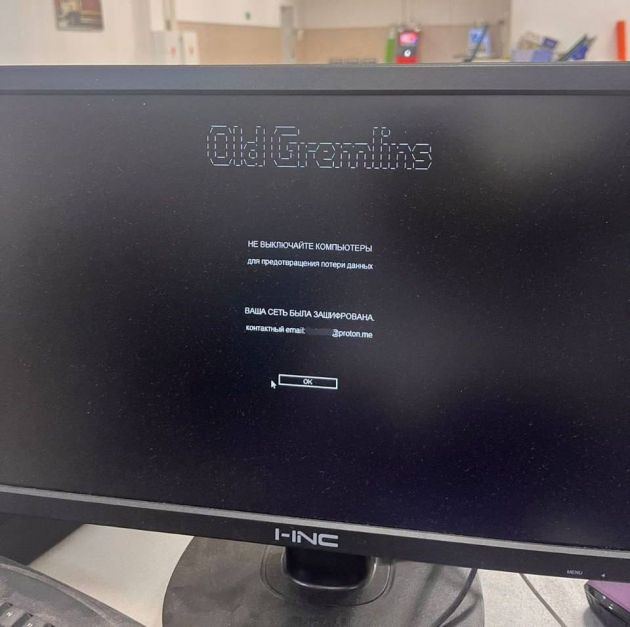

По словам собеседников, на заблокированном экране отображалось название хакерской группировки Old Gremlin и почта для обратной связи на зарубежном сервере (Proton Mail).

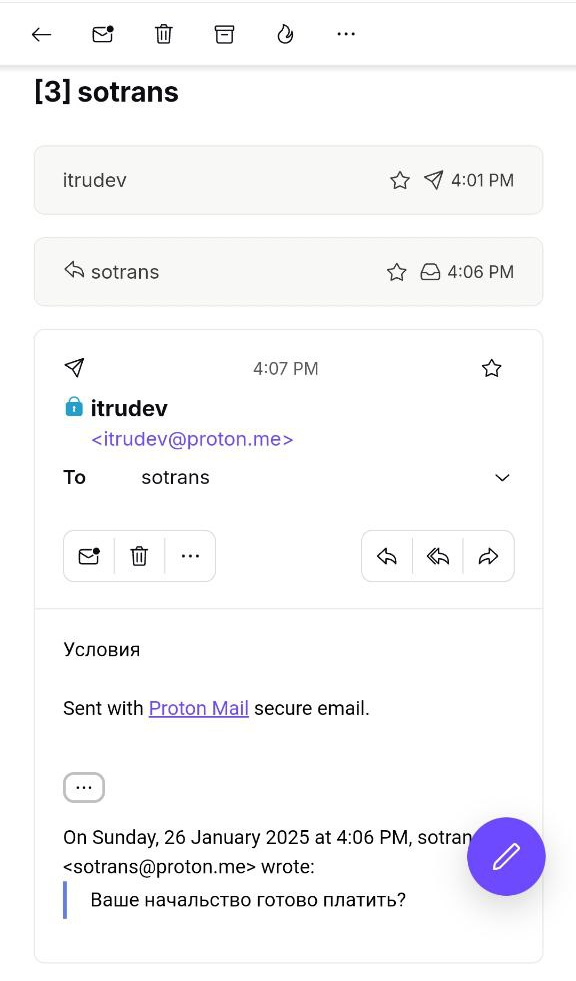

Хакер интересуется в переписке "Ваше начальство готово платить?"

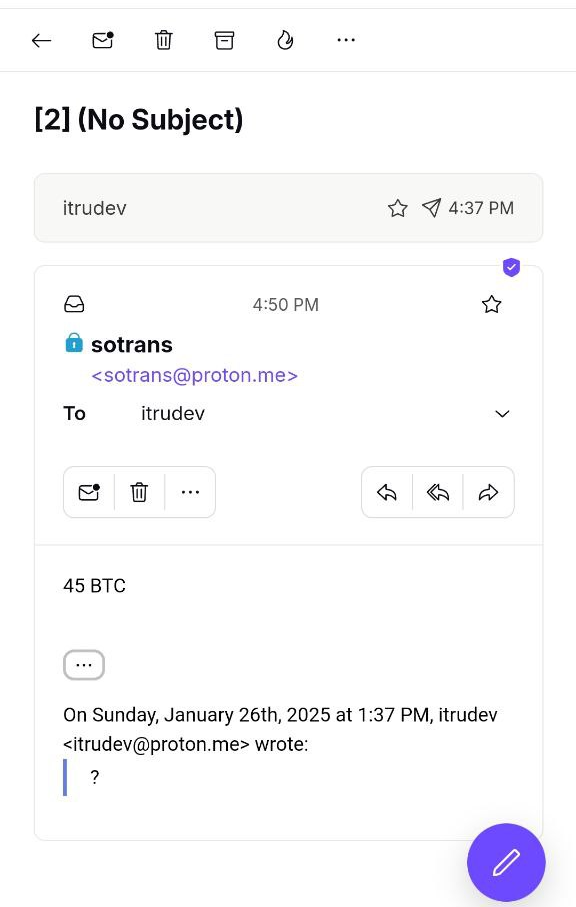

- Мы им написали, через некоторое время нам ответили с требованием заплатить 45 биткоинов (около полумиллиарда рублей). Платить, конечно, никто не собирался.

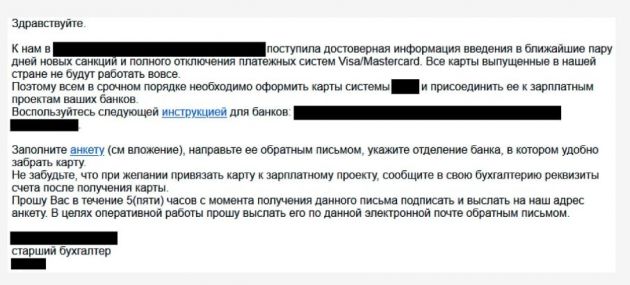

Про Old Gremlin известно, что это русскоязычная группировка, специализируется на рассылке писем с вредоносной программой, которая берет сеть под свой контроль. Далее следует вымогательство. О группе известно с 2020 года. В разное время она рассылала письма от Союза микрофинансовых организаций, российского металлургического холдинга, белорусского завода "МТЗ", стоматологической клиники, а также медиахолдинга РБК. Максимальная сумма вымогательства до последнего времени составляла 1 млрд у нефтехимической компании, сообщало издание "Хакер". Издание приводит скрин письма с вредоносными ссылками.

В январе крупная сеть магазинов автозапчастей и СТО "ЕвроАвто" в Петербурге была атакована по той же схеме. Ущерб исчисляется миллионами рублей, сообщали в компании. В июне прошлого года ударили по одному из крупнейших логистических операторов России — СДЭК. Сайт, мобильное приложение и call-центр не работали в течение нескольких дней. "Ведомости" сообщали, причиной мог стать вирус-шифровальщик. В СДЭК не отрицали внешнее воздействие. Пару дней назад Ozon сообщал об угрозе фишинговых ссылок.

- Если в таких случаях жертва атаки платит, злоумышленники, как правило, держат слово?

- Совершенно не гарантировано.

- Данные можно дешифровать самостоятельно к исходному виду?

- Не имея ключа, практически невозможно плюс месяцы анализа без гарантий результата.

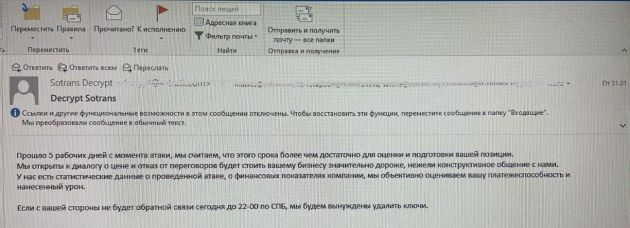

Через несколько дней хакеры напомнили о себе письмом: "Прошло 5 рабочих дней с момента атаки, мы считаем, что этого срока более чем достаточно для оценки и подготовки вашей позиции. Мы открыты к диалогу о цене и отказ от переговоров будет стоить вашему бизнесу значительно дороже, нежели конструктивное общение с нами". Далее злоумышленники говорят о том, что объективно оценивают возможности "Сотранса", нанесенный урон и угрожают удалить "ключи" к дешифрованию.

По словам IT-специалистов, точку "входа" вируса определить практически невозможно.

- Во-первых, хакеры за собой тщательно подметают, удаляют следы, во-вторых, в 90% случаев речь о вредоносных фишинговых ссылках в письмах. Человек кликает зачастую автоматически, по привычке. Этого достаточно, самый простой способ - самый действенный. На практике, это может быть как массовая рассылка так и работа под определенную компанию, ей предшествует тщательный сбор информации, - отметил один из собеседников.

- И как с этим бороться?

- Системной профилактикой. В том числе, проводить аудит безопасности, объяснять сотрудникам правила интернет-гигиены.